I. Introduction

De

nos jours, toutes les entreprises possédant un réseau local possèdent aussi un

accès à Internet, afin d'accéder à la manne d'information disponible sur le

réseau des réseaux, et de pouvoir communiquer avec l'extérieur. Cette ouverture

vers l'extérieur est indispensable et dangereuse en même temps. Ouvrir

l'entreprise vers le monde signifie aussi laisser place ouverte aux étrangers

pour essayer de pénétrer le réseau local de l'entreprise, et y accomplir des

actions douteuses, parfois gratuites, de destruction, vol d'informations

confidentielles, Les mobiles sont nombreux et dangereux.

Pour

parer à ces attaques, une architecture sécurisée est nécessaire. Pour cela, le

cœur d'une telle architecture est basé sur un firewall. Cet outil a pour but de

sécuriser au maximum le réseau local de l'entreprise, de détecter les

tentatives d'intrusion et d'y parer au mieux possible. Cela représente une

sécurité supplémentaire rendant le réseau ouvert sur Internet beaucoup plus

sûr. De plus, il peut permettre de restreindre l'accès interne vers

l'extérieur. En effet, des employés peuvent s'adonner à des activités que

l'entreprise ne cautionne pas, le meilleur exemple étant le jeu en ligne. En

plaçant un firewall limitant ou interdisant l'accès à ces services,

l'entreprise peut donc avoir un contrôle sur les activités se déroulant dans

son enceinte.

Le

firewall propose donc un véritable contrôle sur le trafic réseau de

l'entreprise. Il permet d'analyser, de sécuriser et de gérer le trafic réseau,

et ainsi d'utiliser le réseau de la façon pour laquelle il a été prévu et ya

l'encombrer avec des activités inutiles, et d'empêcher une personne sans

autorisation d'accéder à ce réseau de données. [1]

II. Définition

Un firewall ou

pare-feu est un mécanisme de sécurité localisé entre une zone de

confiance

(réseau local, une machine personnelle) et un réseau

externe non digne de confiance (Internet).

Ce dispositif était initialement

conçu pour empêcher le piratage, et de cette finalité vient l'origine du terme

employé. Un firewall est en effet une barrière qui empêche la propagation d'un

incendie. [2]

III. Nécessité d’un firewall

Les pare –feu sont utilisés principalement pour quatre raisons :

1. Se protéger de l’extérieur :

Les pare –feu permettant d’écarter divers intrus comme :

- Les curieux qui génèrent du trafic, font plus de peur que de mal mais parfois finissent par coûter cher.

- les pirates qui cherchent à saboter (saturation de liaison, saturation de CPU, vol d’information …).

- Les espions (problème de confidentialité de l’information).

2. Se protéger de l’intérieur :

- Les pare-feu ont également pour l’objectif d’éviter la fuite d’information non contrôlé vers l’extérieur.

3. Contrôler les flux :

- Tous les flux du trafic entre le réseau interne et externe doivent être surveillés.

- Cela permet, par exemple une surveillance de la consommation interne des différents utilisateurs internes et de bloquer l’axes a certaines sites contenant des informations illégales.

4. Faciliter l’administration du réseau :

- Sans pare-feu chaque machine du réseau est potentiellement exposée aux attaques d’autre machines d’internet.

- Les pare-feu simplifient la gestion de la sécurité, donc l’administration du réseau.

IV. Générations de Firewall

L’industrie du firewall est

jeune mais arrive rapidement à maturité. La première génération de firewall a

été développée vers 1985 par la Cisco’s

IOS software division. Ce type de firewall est dit à filtrage de paquets.

Le premier rapport concernant ceux-ci n’a pas paru avant 1988, quand Jeff Mogul

publia ses études pour Digital Equiment

Corporation.

Durant les années 1989 – 90,

Dave Presotto et Howard Trickey d’AT&T

Bell furent les pionniers de la seconde génération de firewall avec leurs

recherches sur les relais de circuit. Ils ont aussi implémenté le premier

modèle de la troisième génération de firewall, connu sous le nom firewall de

niveau application. Malgré tout, ils n’ont jamais publié d’article sur leur

travail ni vendu de produit basé sur leur travail.

Comme souvent dans le monde de

l’informatique, les recherches sur la troisième génération de firewall ont été

faites indépendamment par un grand nombre d’américains dans le début des années

90. Les premières parutions à ce sujet furent publiées en 1990 et 91. Le

travail de Marcus Ranum a rapidement évolué pour devenir le premier produit

commercial utilisant les services proxy

(SEAL de Digital Equipment Corporation).

Vers 1991, Bill Cheswick et

Steve Bellovin commencèrent leurs recherches sur le filtrage dynamique de

paquets, et aidèrent à développer un produit interne pour Bell, bien que ce produit ne fût jamais vendu. En 1992, Bob Braden

et Annette DeSchon commencèrent indépendamment des recherches sur le firewall

de quatrième génération, pour développer un produit nommé Visa qui sera mis sur le marché en 1994. [3]

1. Le filtrage de paquet

Un Firewall à filtrage de

paquets est une technologie de première génération qui analyse le trafic sur la

couche transport. Chaque paquet IP est examiné de façon à voir s’il correspond

à une des règles définissant les types de flux permis. Ces règles permettent de

savoir si une communication est autorisée, en se basant sur l’entête de la

trame IP et sa direction (interne vers externe et vice versa).

Le filtrage de paquets permet de manipuler (c’est à dire : autoriser ou interdire) le transfert de données, en se basant sur les contrôles suivants :

- Le réseau physique sur lequel le paquet arrive

- L’adresse d’où le paquet est supposé arriver (adresse source)

- L’adresse destination

- Le type de protocole de transport utilisé (TCP, UDP, ICMP)

- Les ports source / destination (pour TCP ou UDP)

L’action mise en œuvre peut

prendre 2 formes : « autorise » ou « rejette » le

paquet.

Deux listes sont donc maintenues

dans le noyau TCP/IP (deny list et permit list). Pour qu’un paquet soit

routé à sa destination, il faut qu’il passe les 2 vérifications. C’est à

dire : il ne doit pas être refusé et doit être expressément autorisé.

Quelques filtres de paquets incorporés dans des routeurs hardware appliquent

une politique de filtrage différente. Dans ceux ci, si le paquet n’est pas

expressément rejeté, il est accepté. Il est indispensable pour l’administrateur

de connaître le type de filtrage utilisé par le routeur.

Généralement, le filtre de

paquet permet de vérifier les ports source et destination d’un paquet pour les

protocoles TCP et UDP. Cette vérification permet de savoir s’il existe une

règle correspondant à la combinaison : Port / Protocole. Etant donné que

le protocole ICMP n’utilise pas de numéro de port, il est difficile d’appliquer

des règles de sécurité à cette forme de trafic. Pour réaliser une politique de

sécurité pour ICMP, il est nécessaire de maintenir une table d’états, pour

s’assurer qu’un paquet de réponse a bien été demandé au préalable. Cette

habilité à traquer les états de connexion est la majeure différence entre un

simple filtre de paquets et un filtre dynamique.

Comme les filtres de paquets

sont généralement implantés dans la couche réseau, ils ne savent pas comment

traiter une information de protocole haut niveau comme FTP. Les filtres les

plus sophistiqués sont capables de détecter IP, TCP, UDP, et ICMP. En utilisant

un filtre de paquet incluant le filtrage TCP/UDP, on peut autoriser certains

types de connexions pour certaines machines et les interdire pour les autres.

L’inspection complète d’un paquet suit l’algorithme suivant :

- Si aucune règle de permission n’est trouvée, le paquet est rejeté

- Si on trouve une règle qui autorise cette communication, on autorise la connexion

- Si on trouve une règle qui interdit la communication, le paquet est rejeté

Comme ce type de firewall

n’inspecte pas la couche application du paquet, et ne supervise pas l’état des

connexions, c’est la solution la moins sure des technologies de firewall. Elle

laisse passer les paquets avec un minimum d’éléments de décision. En

contrepartie, comme il exécute moins de fonctions que les firewalls de

technologie différente, c’est le moyen le plus rapide et il est souvent

implémenté dans des solutions hardware

telles que les routeurs IP.

Le firewall à filtrage de paquet

ré adresse souvent les paquets de manière à ce que le trafic sortant semble

parvenir d’un hôte différant plutôt que d’un hôte interne. Ce principe de ré

adressage est appelé Network Adress

Translation. Ce système permet de cacher la topologie et l’adressage du

réseau interne.

Pour conclure voici les avantages du filtrage de paquets :

- Les filtres de paquets sont généralement plus rapides que les autres technologies, car ils procèdent à moins d’opérations. Ils sont aussi plus faciles à implémenter en dur.

- Une règle suffit à bannir une source spécifiée.

- Cette technologie est totalement transparente pour l’utilisateur, qui n’a aucune modification à apporter à sa configuration.

- En association avec NAT, on peut protéger les adresses IP internes des utilisateurs externes.

- Les filtres de paquets ne comprennent pas la couche application. Ils ne peuvent donc pas assurer la sécurité pour des services basiques tels que PUT ou GET dans FTP. Pour cette raison, c’est la moins fiable des solutions.

- Ils ne gardent pas d’informations sur les différentes connexions.

- Ils ne peuvent pas manipuler les informations contenues dans un paquet.

- Ils n’offrent pas de services supplémentaires tels que le cache HTTP, le filtrage d’URL, et l’authentification car ils ne comprennent pas les protocoles mis en jeu.

- Ils ont peu ou pas de fichier d’audit ni de mécanisme d’alerte.

- Les tests d’efficacité sont très difficiles à mettre en œuvre. [3]

2. Firewalls de niveau circuit

Un firewall de niveau circuit

est une technologie de seconde génération qui accepte le fait qu’un paquet soit

une demande de connexion ou qu’il appartienne à une connexion ou un circuit

virtuel existant.

Pour valider une session,

un firewall de niveau circuit examine le déroulement de chaque connexion pour

vérifier s’il suit un handshake

(poignée de main) légal (Le seul protocole de transport largement développé

utilisant un handshake est TCP). Les

paquets de données ne sont transmis que lorsque la connexion est établie. Le

firewall maintient une table des connexions valides et ne laisse passer les

paquets que s’ils correspondent à une de ces connexions. A la déconnexion, la

ligne correspondante est effacée.

Quand une connexion est établie, le firewall stocke les informations suivantes.

- Un numéro unique pour identifier la connexion.

- L’état de la connexion : handshake, established ou closing.

- Les informations de séquence.

- L’adresse IP source (d’où les données arrivent).

- L’adresse IP destination (où les données vont).

- L’interface physique d’entrée.

- L’interface physique de sortie.

En utilisant ces informations,

le firewall vérifie l’entête de chaque paquet pour déterminer si la machine

source à la permission d’envoyer des données à la machine cible, et si celle ci

a la permission de les recevoir.

Ces firewalls n’ont qu’une

compréhension limitée des protocoles utilisés dans la couche réseau. Ils ne

peuvent détecter qu’un protocole de niveau transport, comme TCP. Tout

comme le filtre de paquets, le firewall de niveau transport applique une

liste règles maintenues dans le noyau TCP/IP.

Le firewall permet le passage

des données avec un minimum de vérifications en construisant une image limitée

de l’état de la connexion. Si un paquet appartient à une connexion établie, il

passera sans plus de vérifications, sinon il sera jeté. A l’arrivée d’une

demande de connexion, le firewall vérifie si elle est acceptable en le

comparant aux règles prédéfinies. Cette méthode est très rapide et offre un

nombre limité de vérifications possibles.

Le firewall peut procéder à des

vérifications supplémentaires pour s’assurer que le paquet n’a pas été truqué,

et que les données contenues dans l’entête correspondent bien à celles définies

par ce protocole. Ceci permet de détecter certaines formes de modifications de

données.

Souvent, le firewall ré adresse

le paquet pour qu’il semble provenir du firewall plutôt que de l’hôte interne.

En conservant les informations sur chaque session, il peut facilement faire

correspondre les réponses externes à l’hôte interne approprié.

Pour résumer, voici les avantages du firewall de niveau circuit :

- Il est généralement plus rapide que les firewalls de couche application, car il procède à moins de vérifications.

- Il peut protéger un réseau en interdisant les connexions entre certaines sources Internet et les ordinateurs internes.

- En association avec NAT, on peut protéger les adresses IP internes des utilisateurs externes.

- Il ne peut restreindre les accès que pour le protocole TCP.

- Il ne peut contrôler les protocoles de niveau supérieur.

- Il n’offre pas de services supplémentaires tels que le cache HTTP, le filtrage d’URL, et l’authentification car ils ne comprennent pas les protocoles mis en jeu.

- Il est difficile de tester l’efficacité des règles « accept » et « deny » [3]

3. Firewall de couche application

Un Firewall de couche

application est un firewall de troisième génération qui vérifie la validité des

données au niveau application avant d’autoriser une connexion. Il examine le

paquet et maintient l’état et l’historique de la connexion. En plus, ce type de

firewall permet d’utiliser une authentification.

La plupart des firewalls

de couche application incluent des applications spécialisées et des services proxy. Les services proxy sont des programmes adaptés qui gèrent le trafic pour un

protocole particulier, tel que HTTP ou FTP. Les proxys sont spécifiques au service pour lequel ils sont destinés.

Ils proposent un contrôle d’accès accru, des vérifications détaillées pour la

validité des données, et peuvent générer des fichiers d’audit sur le trafic.

Chaque proxy nécessite 2 composants généralement implémentés en un seul

exécutable : un serveur proxy et

un client proxy. Le serveur proxy joue le rôle du serveur final pour

les clients du réseau interne. Toutes les communications des clients internes

vers Internet passent par le serveur proxy,

plutôt que d'autoriser une connexion directe. Le client envoie une requête au proxy pour se connecter à un service

extérieur, comme FTP ou Telnet. Le serveur décide à la suite de la légalité de

la requête en se basant sur une liste de règles propre au service en question.

Il comprend le protocole pour lequel il est approprié et à l’arrivée de chaque paquet,

celui ci est analysé et ne passe que s’il correspond à la définition du

protocole. Il permet aussi de bénéficier de rapports d’audit détaillés,

d’authentifications d’utilisateurs, ainsi que d’un cache.

Le client proxy jouera le rôle du client pour le serveur sur le réseau externe. Si une requête vers l’extérieur est acceptée par le serveur proxy, celle ci sera expédiée au client proxy qui établira la connexion au nom de du réel client. Ainsi, il relais les requêtes du serveur proxy vers le serveur extérieur, et les réponses de celui ci vers le serveur proxy. De même, le serveur proxy relaiera les informations entre le client proxy et le client réel.

Les services proxy ne permettent jamais une connexion directe, et ils forcent les paquets à être examinés et filtrés. Au lieu de communiquer directement avec le serveur choisi, le client converse avec le serveur proxy. La passerelle par défaut est le serveur proxy du firewall. Ceci est vrai aussi du coté du serveur distant qui converse avec le client proxy.

Le service proxy est transparent entre l’utilisateur sur le réseau interne et le serveur distant. L’utilisateur a l’impression de converser directement avec le l’hôte réel. L’hôte lui communique avec un utilisateur sur le proxy.

Les services proxy sont implémentés sur le haut de la

pile réseau et opèrent uniquement dans l’espace d’application du système

d’exploitation. En conséquence, chaque paquet doit être traité par les

protocoles de bas niveau avant d’être mis à disposition de la couche application,

et y être inspecté. Pour être redistribué, le paquet doit subir le cheminement

inverse. Comme chaque paquet subit ce traitement, il est connu que ce système

de firewall est très lent.

De même que le firewall de

niveau circuit, le firewall de couche application peu opérer des contrôles pour

vérifier que le paquet n’a pas été truqué, et il utilise souvent la translation

d’adresse.

Pour résumer, voici les avantages du firewall de niveau application :

- Les services proxy comprennent et renforcent les protocoles de haut niveau comme FTP ou HTTP.

- Ils tiennent à jour les informations concernant les données transitant. Ils fournissent des informations sur les états des communications, ainsi que sur les sessions.

- Ils peuvent interdire les accès à certains services et en autoriser d’autres.

- Ils peuvent traiter les informations d’un paquet, et les modifier.

- Ils n’autorisent pas les communications directes.

- Ils donnent aux utilisateurs l’impression de communiquer directement avec l’extérieur.

- Ils mettent à disposition quelques services supplémentaires comme le cache http, le filtrage d’URL ou une authentification d’utilisateur.

- Ils sont un moyen pratique pour générer des rapports d’ audit, et permettent à l’administrateur de superviser les tentatives de violation de la sécurité.

- Les applications du serveur proxy ne s’exécutent pas forcément tous sur la même machine, le proxy peut très bien router certains services (comme HTTP ou FTP) sur une autre machine serveur, de façon à diminuer sa charge de travail.

- Sa mise en place, demande de remplacer l’ancienne pile réseau dans le firewall.

- Comme il écoute sur les mêmes ports que les serveurs, on ne peut pas faire tourner de serveur sur un firewall.

- Les services proxy engendrent un grand temps de traitement de l’information (qui doit être traitée par le proxy puis par l’application).

- En général, un nouveau service proxy doit être écrit pour chaque protocole. Approximativement, il faut considérer un délai de 6 mois entre l’arrivée d’un nouveau protocole et celle du proxy qui lui sera propre.

- Enfin c’est toujours une charge supérieure pour les utilisateurs qui doivent souvent configurer leurs clients ou encore taper des mots de passe pour pouvoir faire fonctionner leur client. [3]

4. Filtrage dynamique de paquets

Un firewall à filtrage de paquet

est un firewall de quatrième génération qui permet la modification des règles

de filtrage à la volée. Ce type de filtrage est utilisé pour limiter les accès

par UDP au réseau.

Le filtrage dynamique de paquet

possède les mêmes avantages et inconvénients que le firewall de première

génération, à la différence près qu’il n’autorise pas les paquets UDP non

sollicités, à l’intérieur du réseau.

Ce firewall accompli sa tâche en

associant à chaque paquet UDP qui passe le périmètre de sécurité, un circuit

virtuel. Si une réponse à ce paquet est envoyée à l’expéditeur, alors une

connexion est établie et le paquet sera autorisé à traverser le firewall.

L’information concernant les circuits, est valide pendant une courte durée, et

si aucune réponse ne parvient pendant cette durée, le circuit est invalidé.

Pour qu’une réponse soit autorisée, l’adresse destination et le numéro de port

doivent correspondre à la requête originale.

Ce filtrage est pratique pour

rendre possible le franchissement de votre périmètre de sécurité à votre

serveur DNS interne (Domain Name Server) qui fonctionne souvent en mode UDP. Le

serveur interne envoie une requête à un DNS extérieur pour un hôte inconnu, et

la réponse pourra franchir le firewall sans problèmes.

ICMP est utilisé pour tester la

connectivité de 2 réseaux, en envoyant des paquets entre des réseaux qui

coopèrent. Comme le firewall permet à une réponse de se propager dans le réseau

interne, une machine locale peut savoir si un hôte existe sur un réseau

distant. [3]

V. Les différents types de firewall

1. Les firewalls bridge

Ces derniers sont relativement

répandus. Ils agissent comme de vrais câbles réseau avec la fonction de

filtrage en plus, d'où leur appellation de firewall. Leurs interfaces ne

possèdent pas d'adresse IP, et ne font que transférer les paquets d'une

interface a une autre en leur appliquant les règles prédéfinies. Cette absence

est particulièrement utile, car cela signifie que le firewall est indétectable

pour un hacker lambda. En effet, quand une requête ARP est émise sur le câble

réseau, le firewall ne répondra jamais. Ses adresses Mac ne circuleront jamais

sur le réseau, et comme il ne fait que « transmettre » les paquets, il sera

totalement invisible sur le réseau. Cela rend impossible toute attaque dirigée

directement contre le firewall, étant donné qu'aucun paquet ne sera traité par

ce dernier comme étant sa propre destination. Donc, la seule façon de le

contourner est de passer outre ses règles de drop. Toute attaque devra donc «

faire » avec ses règles, et essayer de les contourner.

Dans la plupart des cas, ces derniers ont une interface de configuration

séparée. Un câble vient se brancher sur une troisième interface, série ou même

Ethernet, et qui ne doit être utilisée que ponctuellement et dans un

environnement sécurisé de préférence.

Ces firewalls se trouvent typiquement sur les Switch.

Avantages

- Impossible

de l'éviter (les paquets passeront par ses interfaces)

- Peu

coûteux

Inconvénients

- Possibilité

de le contourner (il suffit de passer outre ses règles)

- Configuration

souvent contraignante

2. Les firewalls matériels

Ils se trouvent souvent sur des routeurs achetés dans le commerce par de grands constructeurs comme Cisco ou Nortel. Intégrés directement dans la machine, ils font office de « boite noire », et ont une intégration parfaite avec le matériel. Leur configuration est souvent relativement ardue, mais leur avantage est que leur interaction avec les autres fonctionnalités du routeur est simplifiée de par leur présence sur le même équipement réseau. Souvent relativement peu flexibles en terme de configuration, ils sont aussi peu vulnérables aux attaques, car présent dans la « boite noire » qu'est le routeur. De plus, étant souvent très liés au matériel, l'accès à leur code est assez difficile, et le constructeur a eu toute latitude pour produire des systèmes de codes « signés » afin d'authentifier le logiciel (système RSA ou assimilés). Ce système n'est implanté que dans les firewalls haut de gamme, car cela évite un remplacement du logiciel par un autre non produit par le fabricant, ou toute modification de ce dernier, rendant ainsi le firewall très sûr. Son administration est souvent plus aisée que les firewalls bridges, les grandes marques de routeurs utilisant cet argument comme argument de vente. Leur niveau de sécurité est de plus très bon, sauf découverte de faille éventuelle comme tout firewall. Néanmoins, il faut savoir que l'on est totalement dépendant du constructeur du matériel pour cette mise à jour, ce qui peut être, dans certains cas, assez contraignant. Enfin, seules les spécificités prévues par le constructeur du matériel sont implémentées. Cette dépendance induit que si une possibilité nous intéresse sur un firewall d'une autre marque, son utilisation est impossible. Il faut donc bien déterminer à l'avance ses besoins et choisir le constructeur du routeur avec soin.

Figure2 : firewalls

matériels

- Intégré au matériel réseau

- Administration relativement simple

- Bon niveau de sécurité

- Dépendant du constructeur pour les mises à jour

- Souvent peu flexibles. [1]

3. Les firewalls logiciels

Présents à la fois dans les serveurs et les routeurs « faits maison », on peut les classer en plusieurs catégories :

a. A. Les firewalls personnels

Ils sont assez souvent commerciaux et ont pour but de sécuriser un ordinateur particulier, et non pas un groupe d'ordinateurs. Souvent payants, ils peuvent être contraignants et quelque fois très peu sécurisés. En effet, ils s'orientent plus vers la simplicité d'utilisation plutôt que vers l'exhaustivité, afin de rester accessible à l'utilisateur final.

Figure 3 : pare-feu personnel

Avantages

- Sécurité en bout de chaîne (le poste client)

- Personnalisable assez facilement

Inconvénients

- Facilement contournable

- Difficiles à départager de par leur nombre énorme.

b. B. Les firewalls plus «

sérieux »

Tournant généralement sous linux, car cet OS offre une sécurité réseau plus élevée et un contrôle plus adéquat, ils ont généralement pour but d'avoir le même comportement que les firewalls matériels des routeurs, à ceci prêt qu'ils sont configurables à la main. Le plus courant est iptables (anciennement ip chains), qui utilise directement le noyau linux. Toute fonctionnalité des firewalls de routeurs est potentiellement réalisable sur une telle plateforme.

Avantages

- Personnalisables

- Niveau de sécurité très bon

Inconvénients

- Nécessite une administration système supplémentaire

Ces firewalls logiciels ont néanmoins une grande faille : ils n'utilisent pas la couche bas réseau. Il suffit donc de passer outre le noyau en ce qui concerne la récupération de ces paquets, en utilisant une librairie spéciale, pour récupérer les paquets qui auraient été normalement « droppés » par le firewall. Néanmoins, cette faille induit de s'introduire sur l'ordinateur en question pour y faire des modifications... chose qui induit déjà une intrusion dans le réseau, ou une prise de contrôle physique de l'ordinateur, ce qui est déjà Synonyme d'inefficacité de la part du firewall. [1]

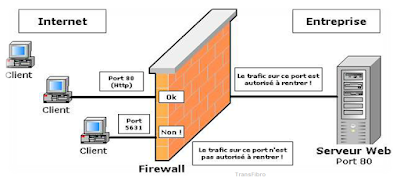

VI. Exemple

Figure : Firewall entre

client et un serveur d’une entreprise

VII. Bilan technologique.

1. Problèmes existants

a) Quand le pare-feu bloque

les débits !

«Je prends une trame, je

l'examine, je la transmets ou la bloque en fonction de règles... tout ça prend

du temps. Tant que l'on travaillait avec des liaisons spécialisées à 64 kbit/s,

cela n'avait aucune importance", explique Lee Klarich, responsable du

produit N500 chez Netscreen. "Aujourd'hui, nous sommes confrontés au

problème de l'augmentation des capacités des postes clients, de plus en plus

souvent reliés à Internet via des accès DSL. On s'aperçoit alors que c'est le

firewall - et non le routeur ou le switch - qui bloque le débit. Et, dès que

l'on gravite autour du Gigabit, on constate très vite les limitations

matérielles de l'électronique de ce genre de passerelles». C'est l'une des

principales raisons qui expliquent l'abandon, sitôt que les débits deviennent

importants, des coupe-feu logiciels, handicapés par une architecture PC

relativement peu performante en terme d'entrées/sorties, au profit des

alliances firewall/VPN. Reste que, même sous une forme totalement matérielle,

ces équipements doivent être conçus pour ne pas léser la qualité de service du

réseau : processeurs dédiés, bus interne largement dimensionné ; cartes

d'entrée/sortie aussi «intelligentes» que possible pour décharger au maximum la

CPU de travaux lourds, noyau embarqué optimisé (les dérivés des GNU-Linux montrent

parfois quelques limitations en puissance de traitement), et, éventuellement,

équilibrage de charge vers les segments "aval" de la passerelle. Sur

ce point, la plupart des vendeurs commencent à proposer des fonctions de

répartition de charge par VLAN, pour que les administrateurs puissent favoriser

les accès à un serveur web, ou à une base de données. «La parallélisation en

mode actif/passif ou actif/actif ne résout pas tout, insiste Lee Klarich. Une

entreprise moyenne peut parfaitement se contenter d'un système classique, mais

un opérateur, un ISP, un ASP, une société d'envergure internationale ne

sauraient penser le moindre déploiement sans tenir compte du sérieux des

entrées/sorties de leurs équipements ».

b) Les limites d’un Firewall

Paradoxe soulevé par les

experts

Même entouré de tous ces

cerbères, rien ne garantit vraiment l'efficacité d'un firewall. L'actualité de

ces derniers mois regorge d'exemples d'intrusions utilisant des techniques de

covered channel (attaques exploitant la liaison VPN d'un client, invisible

depuis le pare-feu) ou profitant d'un défaut de conception propre à tel ou tel

maillon de la chaîne de communication. Ces mêmes déboires montrent clairement

qu'il n'existe, en matière de firewall, aucune solution "prête à l'emploi",

en dépit de la vogue actuelle des alliances Firewall/VPN. Ainsi une porte bien

blindée par un robuste firewall reste inefficace sans une protection des murs

et des fenêtres de l'entreprise (antivirus, détecteurs d'intrusions, systèmes

d'authentification et de certification...), de plus la multiplication des

boucliers et des armures alourdit bien souvent l'administration générale, quand

elle ne va pas jusqu'à générer de nouvelles failles de sécurité... [4]

2. Solutions pratiques

Le but du

firewall est d’effectuer un filtrage le plus efficace possible sans pour autant

devenir un goulet d’étranglement pour le débit. Afin de réussir ce pari les

chercheurs ont décidé d’intégrer la sécurité sur certain firewall au niveau le

plus bas. Il est vrai que le défaut majeur des firewalls pour le moment est

leur temps de latence pour filtrer les trames qui croît avec la complexité de

l’analyse.

A terme les

fonctions de sécurité devraient être intégrées au niveau le plus bas, celui du

silicium ou à un niveau à peine plus élevé, au sein d'éléments de base du

réseau, tel le modem.

Un autre

objectif est d’associer un antivirus au firewall afin de ne pas avoir à subir

d’attaques de l’intérieur du réseau par de simples courriers électroniques. Les

mails n’ayant pas ou peu de contraintes sur le temps de transit sur le

réseau, il est possible d’analyser plus

en détail les courriers ainsi que leurs pièces jointes avant leur entrée dans

le réseau afin de ne risquer aucune attaque. [4]

2.1. Le firewall certifié par la direction centrale de la sécurité des

systèmes d’informations:

a)

Mise en valeur

d’un firewall de qualité.

Les entreprises ainsi que

les organismes gouvernementaux se tournent désormais vers des produits

standards plutôt que vers des produits "sur mesure". Leur objectif

est de faire appel à des produits certifiés, dont les caractéristiques de

sécurité ont été dûment vérifiées, pour construire des systèmes sécurisés.

L'utilisation d'un firewall

certifié garantit :

• Que les fonctions de sécurité sont pertinentes, efficaces et correctement

mises en œuvre

• Que tous les

mécanismes de sécurité critiques ont été testés pour établir leur capacité à

résister aux attaques directes et indirectes.

b) Problèmes de

coût et délais de réponse

Les délais

nécessaires à l'évaluation d'un firewall varient de 2 à 9 mois, selon les

fonctionnalités évaluées, le niveau d'évaluation et la résistance des

mécanismes visés. Le commanditaire de l'évaluation est tenu de fournir tous les

documents nécessaires, tels que le dossier de conception, les plans de test...

et, à partir du niveau d'évaluation E3, le code source.

L'évaluation est effectuée

et facturée au commanditaire conformément aux conditions commerciales négociées

à l'avance, par l'un des centres d'évaluation agréés. Le suivi de l'évaluation

et la délivrance du certificat par l'organisme de certification (DCSSI) sont

gratuits. [4]

c) Avantages de

l'évaluation

Une évaluation

effectuée par une tierce partie indépendante couvre aussi bien la qualité du

développement que l’efficacité des mesures de sécurité. Réalisée par des

experts selon des méthodes éprouvées, elle est confirmée par un certificat

officiel.

L'expérience montre que le

seul fait d'adopter la démarche rigoureuse exigée pour une évaluation améliore

globalement la qualité du processus de développement et de fabrication.

Certificat à l'appui, le développeur peut ainsi pleinement valoriser son

savoir-faire.

Enfin, les certificats

délivrés dans le cadre du Schéma français sont reconnus par nos homologues

allemands et britanniques avec lesquels des accords de reconnaissance mutuelle

ont été signés. [4]

2.2. La technique FireProof d’équilibrage de charge entre

firewalls.

Le FireWall est

un point unique de panne. En cas d'incident sur cet élément vital, plus aucune

communication n'est possible. Une solution peu satisfaisante consiste à faire

l'acquisition d'un second FireWall, en attente, qui n'est utilisé qu'en cas

d'incident majeur. Le basculement de l'unité opérationnelle à l'unité de

secours se fait généralement manuellement et dans l'urgence.

Les FireWall, et

plus encore les crypteurs, sont des "goulets d'étranglement". Les

tâches qu'ils ont à accomplir sont très exigeantes en termes de charge CPU.

L'installation d'un FireWall sur un serveur plus puissant ne résout pas tous

les problèmes de capacité

Le FireProof a été conçu

pour pouvoir multiplexer le travail de filtrage sur plusieurs firewall. En

effet il permet :

- En cas d'incident sur l'un des FireWall ou sur le

"chemin" emprunté par les utilisateurs, le FireProof le détecte

automatiquement et reroute aussitôt et de façon transparente les appels

utilisateurs vers un autre Firewall.

- Le FireProof répartit intelligemment les requêtes

entre plusieurs FireWall ou crypteurs, en tenant compte de leur taille, de leur

disponibilité et vos choix. [5]

En résumé le FireProof

permet:

- D’obtenir une architecture à tolérance de panne grâce

à un reroutage intelligent et transparent pour l’utilisateur

- Equilibrage de charge performant sur chacun de vos

firewalls.

Résumé de l’approche performance contre

sécurité

Lorsque l’on

examine les différentes possibilités technologiques d’un Firewall, il y a

toujours une question récurrente «quels

sont les compromis entre performance et sécurité ? » Pour répondre à cette

question, nous devons nous demander quel niveau de sécurité sera demandé au

firewall : va-t-il devoir faire des analyses de type réseau ou transport, ou

encore au niveau application ? Les firewalls filtrants fournissent les

meilleures performances, en termes de temps de traitement, suivi par le

Firewall de circuits, du firewall à filtrage de paquets dynamique, et

finalement du Firewall de la couche application.

Les performances de

sécurité, le coût d’investissement et de maintenance sont évidemment inverse.

En règle générale le

filtrage applicatif représente l’architecture la plus lente puisque pour

filtrer les trames, le firewall les fait rentrer par une pile réseau et ressortir

par une autre. Ce type de filtrage effectue une analyse la plus exhaustive

possible sur les données, ce qui augmente le temps CPU nécessaire. C’est pour

cela qu’il n’est utilisé que dans de rares réseaux nécessitants une sécurité

absolue (réseaux militaires). [5]

Bibliographie

[1] Les Firewalls par Alban Jacquemin

et Adrien Mercier

[2] TRC 9 –

Supervision de réseaux Pare-feux Guillaume Urvoy-Keller

[3] http://www.cisco.com/univercd/cc/td/doc/product/iaabu/centri4/user/index.htm

[4] http://www.reseaux-telecoms.net/articles_btree/189_9/Article_view

Article du 05/10/2001 : Portes coupe-feu :

marché ouvert, réseau fermé

[5] http://www.iperformances.fr/public/FireProof.htm